Comment protéger votre site WordPress du piratage de contenu ? Inclut la protection DRM des réunions Zoom et Agora Live.

Avec le développement rapide d'Internet, l'environnement Internet se dégrade de plus en plus. Qu'il s'agisse des données clients du secteur financier et bancaire, des supports de cours interactifs audio et vidéo et HTML5 de l'enseignement en ligne, des livres numériques, des documents d'entreprise et des projets de sites web open source tels que Wordpress/Moodle/LearnPress, ou encore de la diffusion en direct de conférences Zoom et de cours magistraux en ligne sur Agora, la protection des droits d'auteur des contenus numériques par DRM est désormais une préoccupation majeure. Comment protéger et prévenir efficacement le piratage des contenus web ?

Actuellement, les protocoles SSL et HTTPS, largement utilisés, ne protègent que la transmission sécurisée des informations utilisateur sur les sites web, mais ne protègent pas contre le piratage de leur contenu. Les utilisateurs peuvent toujours consulter le code source, télécharger des images, des vidéos et copier du texte grâce à l'outil d'inspection intégré au navigateur. De plus, le code HTML et JavaScript du front-end étant visible, les utilisateurs peuvent falsifier les données et les soumettre, ou détecter des vulnérabilités du site web grâce au code JavaScript. La sécurité du contenu du site web, protégée par les droits d'auteur, et la sécurité du serveur du site web comportent des dangers cachés.

Fin 2020, 39,5 % des sites web mondiaux créés avec WordPress, le CMS gratuit et open source, l'étaient. De nombreux sites WordPress contiennent des données utilisateur importantes, des didacticiels, des diffusions en direct, des ressources audio et vidéo, des données et rapports de gestion back-end, ainsi que d'autres informations. WordPress propose de nombreux plugins gratuits et payants qui optimisent la performance des sites web. La valeur importante des données des sites WordPress, notamment en tant que contenu numérique destiné à la vente, nécessite une protection des droits d'auteur par DRM afin d'empêcher la fuite des ressources du site. L'application de DRM-X 4.0 permet de protéger le plugin Zoom/Agora Live dans WordPress.

Nous pouvons protéger le contenu de nos sites web contre le piratage grâce à une nouvelle méthode. Cette méthode repose sur un chiffrement haute performance côté serveur. Commençons par Nginx. Nginx est un serveur web HTTP et proxy inverse léger et performant. Il se caractérise par une faible consommation de mémoire et une forte concurrence. Haihaisoft a développé Nginx pour Xvast pour Nginx, basé sur la plateforme Linux, qui offre une protection chiffrée en temps réel et ultra-rapide pour les sites web. Le site web étant hébergé sur votre serveur, il vous suffit d'installer Nginx pour Xvast et de l'utiliser pour fournir des services web ou un proxy. Par exemple, PHP, ASPX, JavaScript, les images et les CSS sont protégés par DRM-X 4.0. Nginx peut être utilisé pour protéger les visioconférences en temps réel, telles que Zoom Web SDK, les appels vocaux/vidéo/diffusions interactives en direct Agora, etc. Il peut protéger l'historique de gestion de l'entreprise, les logiciels de bureautique en ligne et empêcher la fuite d'informations importantes. Il peut également protéger les formations en ligne et empêcher la fuite de ressources pédagogiques.

Remarque : Le chiffrement dynamique des sites web DRM-X 4.0 est actuellement en version bêta. Il ne prend pas en charge les sites web compressés au format gzip ; vous devez donc désactiver gzip. Cela affectera le fonctionnement de certains plugins, comme Elementor dans WordPress.

Ce qui suit montre comment crypter et protéger les sites Web Wordpress et Moodle pour empêcher le piratage de contenu.

En tant que fournisseur de contenu, vous devez d'abord créer un compte DRM-X 4.0 . Les entreprises clientes peuvent bénéficier d'une utilisation gratuite et d'une assistance technique gratuite pendant le premier mois. Le processus de déploiement suivant est adapté aux techniciens. Pour les entreprises clientes, Haihaisoft peut également déployer et tester gratuitement le produit ; vous n'avez donc pas à vous soucier du déploiement et de l'installation.

Vous aurez également besoin d'un serveur cloud Linux ou d'un serveur Linux dédié. Je recommande d'utiliser CentOS, mais vous pouvez également utiliser Ubuntu ou d'autres serveurs Linux.

Téléchargez et installez Nginx pour Xvast :

Veuillez vous connecter à votre compte DRM-X 4.0, accéder à la page de chiffrement du site web, cocher « Étape 4 : Protéger les sites » et télécharger Nginx pour Xvast. Une fois le téléchargement terminé, décompressez le fichier Nginx pour Xvast téléchargé dans le répertoire /usr/local/nginx/ de votre serveur.

Obtenir les paramètres de cryptage :

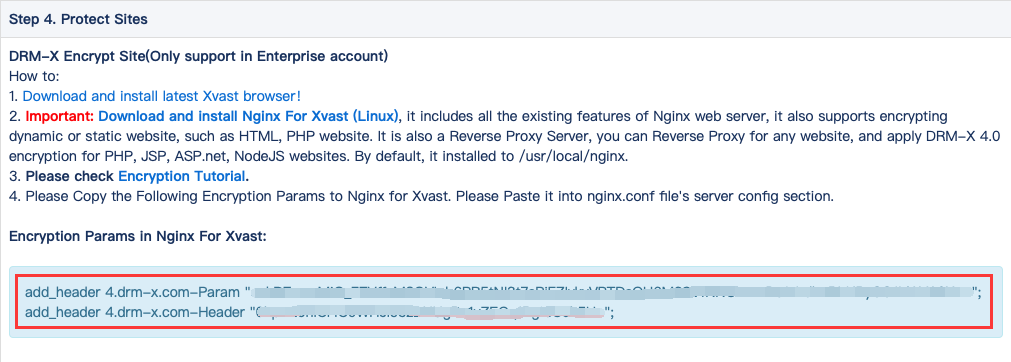

Sur les sites Protect du compte DRM-X 4.0, vérifiez la quatrième étape : vous pouvez consulter les paramètres de chiffrement fournis, puis copiez-les dans la section de configuration du service du fichier nginx.conf de Nginx pour Xvast. Comme illustré ci-dessous :

Configurer Nginx pour les paramètres de chiffrement Xvast :

Veuillez sélectionner le profil de licence sur la page Protéger les sites du DRM-X 4.0, puis recherchez et copiez les paramètres de cryptage à la quatrième étape.

add_header 4.drm-x.com-Param "****Sample_ReplaceWithYourOwnParam****==";

add_header 4.drm-x.com-Header "***Sample_ReplaceWithYourOwnHeader****==";

Ouvrez ensuite le fichier de configuration nginx.conf, vous pouvez également utiliser le fichier d'exemple dans le fichier zip pour la configuration.

Dans le fichier de configuration, vous devez commenter gzip et désactiver gzip. comme suit :

#gzip activé ; #Vous devez commenter gzip et désactiver gzip pour prendre en charge le chiffrement

Dans la section Serveur, vous devez vous assurer que : chunked_transfer_encoding est désactivé ;

chunked_transfer_encoding off; #Vous devez vous assurer que : chunked_transfer_encoding off;

Exemple de proxy inverse pour site Web, par exemple pour un proxy inverse : https://cn.haihaisoft.com

server {

listen 443 ssl http2;

# listen 443 ssl;

server_name demo12cn.hhsview.com;

add_header Strict-Transport-Security "max-age=63072000; includeSubdomains; preload";

add_header 4.drm-x.cn-Param "*************************************";

add_header 4.drm-x.cn-Header "************************************";

ssl_certificate /root/.acme.sh/demo1cn.hhsview.com_ecc/fullchain.cer;

ssl_certificate_key /root/.acme.sh/demo1cn.hhsview.com_ecc/demo1cn.hhsview.com.key;

chunked_transfer_encoding off;

location / {

proxy_pass https://cn.haihaisoft.com/;

proxy_ssl_server_name on;

proxy_set_header Accept-Encoding "";

root html;

index index.html index.htm;

}

# This is for remind user: if they are not using Xvast, it will redirect to http://www.xvast.com, if you comment it out it will display messy encrypted code.

# if ($http_user_agent !~ "Xvast") {

# rewrite ^/(.*) http://www.xvast.com/ permanent;

# }

}

Pour le site Web PHP hébergé, la configuration est la suivante et le nom de domaine de démonstration est https://demo11cn.hhsview.com

server {

listen 443 ssl http2;

# listen 443 ssl;

server_name demo11cn.hhsview.com;

add_header Strict-Transport-Security "max-age=63072000; includeSubdomains; preload";

add_header 4.drm-x.cn-Param "*************************************";

add_header 4.drm-x.cn-Header "************************************";

ssl_certificate /root/.acme.sh/demo11cn.hhsview.com_ecc/demo11cn.hhsview.com.cer;

ssl_certificate_key /root/.acme.sh/demo11cn.hhsview.com_ecc/demo11cn.hhsview.com.key;

chunked_transfer_encoding off;

location / {

root html;

index index.html index.htm index.php;

}

location ~ \.php$ {

root html;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

# fastcgi_param SCRIPT_FILENAME /scripts$fastcgi_script_name;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

include fastcgi_params;

}

# if ($http_user_agent !~ "Xvast") {

# rewrite ^/(.*) https://www.xvast.com/protected_site.html permanent;

# }

}

Obtenez un certificat SSL gratuit sous Linux. Vous pouvez également demander un certificat SSL auprès de votre hébergeur :

yum install socat nohup

curl https://get.acme.sh | sh

acme.sh --issue --standalone -d demo11cn.hhsview.com --keylength ec-256

Exécution de Nginx pour Xvast :

Après avoir configuré nginx.conf et l'avoir enregistré, si vous êtes utilisateur root, vous pouvez démarrer Nginx avec cette commande :

./nginx

Pour arrêter Nginx, utilisez la commande suivante :

./nginx -s quit

Après avoir modifié le fichier nginx.conf, vous devez redémarrer nginx.

Une fois Nginx exécuté correctement, vous pouvez télécharger et installer le navigateur Xvast et l'utiliser pour tester l'URL du site web protégé. Lorsque tout fonctionne, félicitations ! Le contenu de votre site web est déployé en toute sécurité sur Internet. Vous n'avez plus à vous soucier des captures d'écran et des piratages du contenu de votre site web, de vos vidéos en ligne, de vos photos, de vos documents, de vos réunions Zoom et de vos contenus en direct Agora.

Dernier rappel : lorsque les utilisateurs visitent votre site web chiffré, ils doivent télécharger, installer et utiliser le navigateur Xvast. Si l'utilisateur utilise d'autres navigateurs pour accéder au site chiffré, il verra de nombreux caractères illisibles et sera invité à utiliser le navigateur Xvast pour accéder au site web protégé.